Комуникация между една фирма, която се мисли, че вселената се върти около нея, и един обикновен интернет потребител:

От: Радослав Василев

До: support@mail.stampit.org

Здравейте,

Интересувам се на каква основа StampIT и Информационно Обслужване са certification authority.

Благодаря!

.:radi.v

От: Елин Колев

До: Радослав Василев

Уважаеми г-н Василев,

Моля конкретизирайте Вашия въпрос, защото не става ясно какво точно питате.

С уважение

Елин Колев

От: Радослав Василев

До: Елин Колев

Г-н Колев,

Въпросът ми е във връзка с факта, че сертификатите на StampIT и Информационно Обслужване са самоподписани. Това нямаше да е голям проблем, ако тези сертификати се ползваха само за лична употреба. Факт е обаче, че Информационно Обслужване използва самоподписаните си сертификати за да подписва сертификатите на 3ти лица, при което се получава нарушаване на нишката на доверие при SSL сертифицирането. Затова бе и въпросът на база какво Информационно Обслужване предлага тази услуга.

Благодаря!

.:radi.v

От: Елин Колев

До: Радослав Василев

Г-н Василев, Информационно Обслужване предлага тази услуга на база издадено Удостоверение за регистрация на доставчик на Удостоверителни услуги. За повече подробности прегледайте този линк http://crc.bg/v1/files/bg/966.cer

С уважение

Елин Колев

От: Радослав Василев

До: Елин Колев

Г-н Колев,

Показания от Вас сертификат има следният статут: This CA Root certificate is not trusted because it is not in the Trusted Root Certification Authorities store. Бихте ли ми обяснили, защо този сертификат не е подписан от Trusted Root Certification Authority като Microsoft, VeriSign, Thawte и т.н.? Щом Вашият сертификат не е trusted, това не значи ли, че сертификатите на Вашите клиенти също не са trusted? Отделен въпрос е, че същият този сертификат е издаден на StampIT Domestic Root CA от(!!!) StampIT Domestic Root CA. Поправете ако съм в грешка, но това не означава ли, че този сертификат е издаден от самите Вас?

Благодаря!

.:radi.v

От: Елин Колев

До: Радослав Василев

Г-н Василев,

Благодарим Ви за проявения интерес... Ако искате повече подробности по тези въпроси се обадете на тел. 02 9656 245/Людмил Димитров/.

С уважение

От: Радослав Василев

До: Людмил Димитров

Г-н Димитров,

Говорих предните дни с Вашият колега Елин Колев относно самоподписаните сертификати, които Информационно Обслужване използва за да подписва сертификатите на трети лица. Приложена е дискусията с Г-н Колев. Въпросът ми към Вас е: Защо сертификатите на Информационно Обслужване не са подписани от Trusted Certification Authority като Microsoft, VeriSign и т.н.? След като Вашите сертификати не са trusted, това не значи ли, че и сертификатите на Вашите клиенти също не са trusted?

Благодаря!

.:radi.v

От: Людмил Димитров

До: Радослав Василев

Г-н Василев,

Това че ИО използва self-signed сертификат за подписване на всички сертификати по веригата, включително и End Entity, не означава че той не е доверен. Степента на доверието се определя от доверената страна (адресата). Това че фирма като Microsoft е включила в своята дистрибуция определен списък със сертификати на "заможни" доставчици (CSP), като Verisign не означава, че лисващите от списъка са по малко trusted. В този списък са само тези доставчици, които имат много широк кръг потребители по целия свят и имат възможност да си платят скъпия одит на техните системи и практики от независими експерти.

Успех!

От: Радослав Василев

До: Людмил Димитров

Г-н Димитров,

На каква база мога аз да имам доверие във Вашият сертификат при положение, че моят компютър му няма доверие? Нали точно това е идеята при такъв вид сертифициране (т.е. няколко root сертификата, чрез които се гарантира автентичността(!!!) на останалите сертификати)? Относно широкият кръг потребители: това, че ИО няма широк кръг потребители, не е извинение за това, че сертификатът на ИО не е подписан от сертификат, който не фигурира сред root сертификатите и който е подписан от trusted сертификат. Проблемът, към когото цялата дискусия е насочена, е следният:

Сценарий 1

- Вие издавате сертификати базирани на self-signed сертификат

- Потребител на Ваш клиент решава да посети сайтът на Вашия клиент, който същевремено използва SSL

- Потребителят получава прозорец, подчертаващ, че е даденият сертификат не е trusted

- Потребителя се доверява на сертификата и прави необходимите транзакции

Сценарий 2

- Вие издавате сертификати базирани на self-signed сертификат

- Потребител на Ваш клиент решава да посети сайтът на Вашия клиент, който същевремено използва SSL

- Недобронамерен потребител е сложил https sniffer някъде по трасето между добронамерения потребител и Вашият клиент

- Тъй като единственият начин да се прави https sniffing е, чрез смяна на ключовете в SSL сертификата, автентичността на сертификата се нарушава. В този вариант добронамереният потребител получава прозорец, подчертаващ, че даденият сертификат не е trusted

- Добронамереният потребител се доверява на сертификата и прави необходимите транзакции

- Недобронамереният потребител получава всичките транзакции между добронамереният потребител и Вашият клиент, които са извършени в дадената сесия

Надявам се, че усещате тънката линия защо SSL сертификатите се подписват от trusted authorities.

Благодаря!

.:radi.v

От: Людмил Димитров

До: Радослав Василев

Здравейте отново,

Явно не сте разбрали или не искате да разберете (изключвам възможността, че не можете), че всеки добронамерен клиент сам може да изтрие от store-a на операционната система или пък да добави нови root сертификати. При истински транзакции за много пари (например) всеки потребител, абонат, адресат или доверена страна би разгледал най-важното на един CSP, а именно неговата политика при предоставяне на удостоверителни услуги (CP), както и практиката за предоставяне на услугите (CPS). Разбира се че използването на man-in-the-middle или sniffing са релани заплахи, но противодействието на този проблем е просто (тоест сложните атаки/заплахи се елиминират с прости действия), а именно инсталиране на StampIT Domestic Root CA Out-of-band. С две думи казано потребителя не трябва да се довери на "изплютия" от SSL сесията root сертификат, а предварително да го има в store-a чрез даденост или чрез собственоръчна инсталация. В интерес на истината в дебелите книги пише, че себеуважаващите се Security Admin-и дропват всички така наречени от Вас "доверени" сертификати и инсталират за служителите само наистина проверените и контролирани, като на ИО например ;-). Вие биете само в технологична посока, което е само 50% от истината. Реално в РБ действа ЗЕДП, който позволява да Доставчиците в България да използват и двете стратегии:

1. Използване на йерархична структура чрез self-signed сертификат

или;

2. Подписване на Оперативния CA от "по-доверен" Доставчик, например Verisign; Тук искам пак да подчертая, че няма по-малко или по-много доверен или се доверяваш сляпо или се доверяваш чрез прочитане на една камара документи с текста на които се съгласяваш или не.

А какво ще кажете за доставчиците, които вече не са на пазара и предоставят услугите под друго име, а в същото време фигурират в списъка с доверени, защото трябва оперативно време Microsoft да ги "изхвърли". Нито за миг не се съмнявайте, че издаваните от нас сертификати са нелегални те отговарят на 101% на действащия в момента Закон в България за ЕДЕП.

Успех!

От: Радослав Василев

До: Людмил Димитров

Здравейте,

Значи от Вашият отговор разбирам следното:

- Добронамереният клиент трябва да се довери на сертификата на StampIT, само че не се споменава как може да се провери дали това е истинският StampIT Root CA

- Споменавате Security Admin-и, което говори за корпоративни клиенти. Какво ще кажете за домашните потребители? Сертификати на StampIT са пръснати из всички държавни институции, които предлагат услуги на обикновения гражданин. Нали все пак трябва да се предпази самоличността на потребителя (мисля, че даже има и такъв закон в България, т.е. Закон за личните данни)?

- Споменавате за доверяване на сляпо или доверяване чрез прочитане на една камара документи. От кой вид е ИО? Това значи ли, че обикновеният потребител трябва да изчете "една камара документи" за да се довери на Вашият сертификат? Или може би е по-добре да се довери на хората, които са разработили операционната му система (била тя Windows, Linux или MacOS)?

Иначе съм съгласен, че отнема време изхвърлянето на даден сертификат.

Благодаря!

.:radi.v

От: Людмил Димитров

До: Радослав Василев

Здравейте,

1. Нашият root сертификат се разпространява до клиента върху оптичен носител при издаването на End Entity сертификата. Това разпространение се нарича out-of-band и тук никакви (споменати от Вас) sniffing техники за измама не помагат. След това го има на официалния сайт на доставчика и за капак на всичко и на още едно място е разположен, а именно на сайта на регулаторния орган КРС. Манипулацията при тази трифакторна схема е теория;

2. Няма обикновени и необикновени граждани всички трябва да имат високо ниво на образованост, знания и имения при работа с електронно подписани документи;

3. Да разбира се, че трябва да се изчетат много документи преди да се използва удостоверението. Примера е прост ако не прочетеш инструкцията за управление на автомобил или ще счупиш двигателя, ако остане без масло или ще останеш на пътя, ако не сипеш гориво. Просто е, това че не познаваш законите не те прави невинен при тяхното нарушаване!

Успех

От: Радослав Василев

До: Людмил Димитров

Здравейте,

1. Да предположим, че изпращате сертификата си по алтернативен начин до потребителите в България. Какво остава за потребителите извън България? Споменавате 2 сайта, от където може да се изтегли сертификата, но забравяте за DNS poisoning. От компютърна гледна точка, бихте ли ми обяснили как е възможно да прескочиш от unknown state в known good state след като нямате с какво да сравните дали наистина сте в known good state (това е фундаментален въпрос, който касае всяка една написана програма, била тя web или нещо друго)?

2. Съгласен съм, че всеки трябва да има високо ниво на образованост. Каква според Вас е вероятността населението над 40-50 години в България да знае тънкостите на SSL и електронните подписи?

3. Съгласен съм, че трябва да се изчетат много документи, но е друг въпросът дали общото население ги чете. Вие например знаете ли какво се съдържа в EULA-та на Вашата операционна система?

Благодаря!

.:radi.v

Разговорът свършва дотук, тъй като ответната страна няма какво да каже.

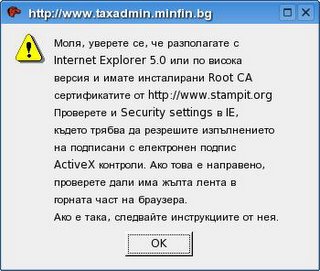

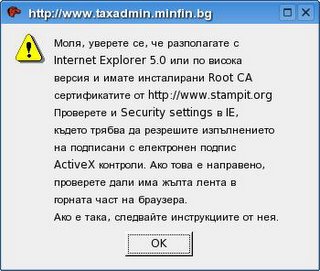

За какво става въпрос, разни фирми предлагат електронни "подписи", като са си оставили ръцете. Разбира се те като частни лица гледат да изкарват максимална печалба срещу минимални разходи, спазвайки законите на България но не и интернет стандартите. В следствие на което издават сертификати, които са ги самоподписали. За потребителите на електронен подпис това не е сериозен проблем, толкова доколкото с електронния си подпис получават на CD и базовия сертификат на удостоверителя и се предполага, че без проблеми ще могат да комуникират с множеството потребители на услугата, в частност държавната администрация, за която се предполага че има базовите сертификати на всички удостоверители регистрирани в България съгласно Закона за електронния подпис. Разбира се потребителите на различните удостоверители ще срещат проблеми с комуникациите помежду си, защото удостоверителите в България не са изградили нещо като web of trust помежду си и този, който има инсталиран базовия сертификат на удостоверителя A, по никакъв начин не може да провери сертификат издаден от удостоверителя Б, докато не си инсталира и неговия базов сертификат. Толкова доколкото закона май е правен с цел гражданите да комуникират с държавата, а не помежду си, това трябва да бъде проблем, който лесно се игнорира. Това е така, до момента в който не тръгнат да се ползват web услугите, които предлага държавната администрация. Представете си, че сте клиент на B-Trust, инсталирали сте си техния базов сертификат и искате да подадете дневници по ДДС. Отивате на страницата и се сблъскавате със следното съобщение:

Тъй като единственият начин да получите по достоверен начин базовия сертификат на StampIt е да отидете при тях и да го вземете да речем на CD, едва ли ще бъдете много доволен. Ситуацията може да бъде доста по-зле обаче. В България има доста държавни учреждения, които могат да предлагат web базирани услуги. Представете си, че удостоверителите в България станат толкова много, че всяка едно учреждение ползва различен удостоверител, а на вас ви се налага да ползвате поне половината от тези web услуги. Тогава трябва да обиколите всеки удостоверител и да му вземете базовия сертификат. Много досадно нали? Още по-неприятно ще стане, ако всеки е в различен град. Може би едно приемливо решение в рамките на този затворен модел е КРС да има базов сертификат, с който да подписва сертификатите на удостоверителите и за крайния потребител да остане задължението да инсталира базовиа сертификат на КРС, който ще получава на CD, когато получава и електронния подпис.

Разбира се това решава част от проблема. Остава проблемът за хората, които нямат електронен подпис. Това, че те не могат да изпращат цифрово подписани документи, не означава че не трябва да могат да валидират документи подписани от някой друг. За да могат да валидират това, трябва да имат базовите сертификати на N удостоверителя разположени в M града и работата пак се намазва. Вариантът всичко да минава през КРС оправя до някъде нещата, но не съвсем. Има доста хора в чужбина, които физически няма как да получат въпросните сертификати, за да валидират цифрово подписана коренспонденция към тях. Разбира се за това нещо има тривиално решение, което обаче изисква желание и пари, все неща които липсват на удостоверителите в България. Масово използваните операционни системи (Linux,BSD,MacOS,Windows и т.н) стандартно вървят с някакъв интернет browser, в който има инсталирани базовите сертификати на наложилите се в този бизнес фирми. Ако доставчиците на електронен подпис в България имат сертифицирани базови сертификати от тези фирми (пряко или косвено), тогава няма да се налага да се инсталира допълнително каквото и да е било и всички потребители ще могат да валидират документи, които са цифрово подписани с български електронен подпис.

Както става ясно от разговора, който Ради бе така любезен да ми предостави, StampIt се мислят за най-умните и за техните представи са в центъра на вселенета и не трябва да се съобразяват с наложили се интернет практики и стандарти. Нищо чудно, че тяхната страница е под всякаква критика:

Разбира се това не са им всичките прегрешения. От тази страница и коментарите под нея става ясно, че за целите на работата им StampIt изисква информация, която не са задължени да изискват по закон, но за сметка на това я правят публично достъпна. Явно са и над законите и нищо чудно че в горната коренспондеция г-н Людмил Димитров класифицира неисталирането на базов сертификат от обикновения потребител като непознаване на законите. Остава да каже и на кои закони.

От: Радослав Василев

До: support@mail.stampit.org

Здравейте,

Интересувам се на каква основа StampIT и Информационно Обслужване са certification authority.

Благодаря!

.:radi.v

От: Елин Колев

До: Радослав Василев

Уважаеми г-н Василев,

Моля конкретизирайте Вашия въпрос, защото не става ясно какво точно питате.

С уважение

Елин Колев

От: Радослав Василев

До: Елин Колев

Г-н Колев,

Въпросът ми е във връзка с факта, че сертификатите на StampIT и Информационно Обслужване са самоподписани. Това нямаше да е голям проблем, ако тези сертификати се ползваха само за лична употреба. Факт е обаче, че Информационно Обслужване използва самоподписаните си сертификати за да подписва сертификатите на 3ти лица, при което се получава нарушаване на нишката на доверие при SSL сертифицирането. Затова бе и въпросът на база какво Информационно Обслужване предлага тази услуга.

Благодаря!

.:radi.v

От: Елин Колев

До: Радослав Василев

Г-н Василев, Информационно Обслужване предлага тази услуга на база издадено Удостоверение за регистрация на доставчик на Удостоверителни услуги. За повече подробности прегледайте този линк http://crc.bg/v1/files/bg/966.cer

С уважение

Елин Колев

От: Радослав Василев

До: Елин Колев

Г-н Колев,

Показания от Вас сертификат има следният статут: This CA Root certificate is not trusted because it is not in the Trusted Root Certification Authorities store. Бихте ли ми обяснили, защо този сертификат не е подписан от Trusted Root Certification Authority като Microsoft, VeriSign, Thawte и т.н.? Щом Вашият сертификат не е trusted, това не значи ли, че сертификатите на Вашите клиенти също не са trusted? Отделен въпрос е, че същият този сертификат е издаден на StampIT Domestic Root CA от(!!!) StampIT Domestic Root CA. Поправете ако съм в грешка, но това не означава ли, че този сертификат е издаден от самите Вас?

Благодаря!

.:radi.v

От: Елин Колев

До: Радослав Василев

Г-н Василев,

Благодарим Ви за проявения интерес... Ако искате повече подробности по тези въпроси се обадете на тел. 02 9656 245/Людмил Димитров/.

С уважение

От: Радослав Василев

До: Людмил Димитров

Г-н Димитров,

Говорих предните дни с Вашият колега Елин Колев относно самоподписаните сертификати, които Информационно Обслужване използва за да подписва сертификатите на трети лица. Приложена е дискусията с Г-н Колев. Въпросът ми към Вас е: Защо сертификатите на Информационно Обслужване не са подписани от Trusted Certification Authority като Microsoft, VeriSign и т.н.? След като Вашите сертификати не са trusted, това не значи ли, че и сертификатите на Вашите клиенти също не са trusted?

Благодаря!

.:radi.v

От: Людмил Димитров

До: Радослав Василев

Г-н Василев,

Това че ИО използва self-signed сертификат за подписване на всички сертификати по веригата, включително и End Entity, не означава че той не е доверен. Степента на доверието се определя от доверената страна (адресата). Това че фирма като Microsoft е включила в своята дистрибуция определен списък със сертификати на "заможни" доставчици (CSP), като Verisign не означава, че лисващите от списъка са по малко trusted. В този списък са само тези доставчици, които имат много широк кръг потребители по целия свят и имат възможност да си платят скъпия одит на техните системи и практики от независими експерти.

Успех!

От: Радослав Василев

До: Людмил Димитров

Г-н Димитров,

На каква база мога аз да имам доверие във Вашият сертификат при положение, че моят компютър му няма доверие? Нали точно това е идеята при такъв вид сертифициране (т.е. няколко root сертификата, чрез които се гарантира автентичността(!!!) на останалите сертификати)? Относно широкият кръг потребители: това, че ИО няма широк кръг потребители, не е извинение за това, че сертификатът на ИО не е подписан от сертификат, който не фигурира сред root сертификатите и който е подписан от trusted сертификат. Проблемът, към когото цялата дискусия е насочена, е следният:

Сценарий 1

- Вие издавате сертификати базирани на self-signed сертификат

- Потребител на Ваш клиент решава да посети сайтът на Вашия клиент, който същевремено използва SSL

- Потребителят получава прозорец, подчертаващ, че е даденият сертификат не е trusted

- Потребителя се доверява на сертификата и прави необходимите транзакции

Сценарий 2

- Вие издавате сертификати базирани на self-signed сертификат

- Потребител на Ваш клиент решава да посети сайтът на Вашия клиент, който същевремено използва SSL

- Недобронамерен потребител е сложил https sniffer някъде по трасето между добронамерения потребител и Вашият клиент

- Тъй като единственият начин да се прави https sniffing е, чрез смяна на ключовете в SSL сертификата, автентичността на сертификата се нарушава. В този вариант добронамереният потребител получава прозорец, подчертаващ, че даденият сертификат не е trusted

- Добронамереният потребител се доверява на сертификата и прави необходимите транзакции

- Недобронамереният потребител получава всичките транзакции между добронамереният потребител и Вашият клиент, които са извършени в дадената сесия

Надявам се, че усещате тънката линия защо SSL сертификатите се подписват от trusted authorities.

Благодаря!

.:radi.v

От: Людмил Димитров

До: Радослав Василев

Здравейте отново,

Явно не сте разбрали или не искате да разберете (изключвам възможността, че не можете), че всеки добронамерен клиент сам може да изтрие от store-a на операционната система или пък да добави нови root сертификати. При истински транзакции за много пари (например) всеки потребител, абонат, адресат или доверена страна би разгледал най-важното на един CSP, а именно неговата политика при предоставяне на удостоверителни услуги (CP), както и практиката за предоставяне на услугите (CPS). Разбира се че използването на man-in-the-middle или sniffing са релани заплахи, но противодействието на този проблем е просто (тоест сложните атаки/заплахи се елиминират с прости действия), а именно инсталиране на StampIT Domestic Root CA Out-of-band. С две думи казано потребителя не трябва да се довери на "изплютия" от SSL сесията root сертификат, а предварително да го има в store-a чрез даденост или чрез собственоръчна инсталация. В интерес на истината в дебелите книги пише, че себеуважаващите се Security Admin-и дропват всички така наречени от Вас "доверени" сертификати и инсталират за служителите само наистина проверените и контролирани, като на ИО например ;-). Вие биете само в технологична посока, което е само 50% от истината. Реално в РБ действа ЗЕДП, който позволява да Доставчиците в България да използват и двете стратегии:

1. Използване на йерархична структура чрез self-signed сертификат

или;

2. Подписване на Оперативния CA от "по-доверен" Доставчик, например Verisign; Тук искам пак да подчертая, че няма по-малко или по-много доверен или се доверяваш сляпо или се доверяваш чрез прочитане на една камара документи с текста на които се съгласяваш или не.

А какво ще кажете за доставчиците, които вече не са на пазара и предоставят услугите под друго име, а в същото време фигурират в списъка с доверени, защото трябва оперативно време Microsoft да ги "изхвърли". Нито за миг не се съмнявайте, че издаваните от нас сертификати са нелегални те отговарят на 101% на действащия в момента Закон в България за ЕДЕП.

Успех!

От: Радослав Василев

До: Людмил Димитров

Здравейте,

Значи от Вашият отговор разбирам следното:

- Добронамереният клиент трябва да се довери на сертификата на StampIT, само че не се споменава как може да се провери дали това е истинският StampIT Root CA

- Споменавате Security Admin-и, което говори за корпоративни клиенти. Какво ще кажете за домашните потребители? Сертификати на StampIT са пръснати из всички държавни институции, които предлагат услуги на обикновения гражданин. Нали все пак трябва да се предпази самоличността на потребителя (мисля, че даже има и такъв закон в България, т.е. Закон за личните данни)?

- Споменавате за доверяване на сляпо или доверяване чрез прочитане на една камара документи. От кой вид е ИО? Това значи ли, че обикновеният потребител трябва да изчете "една камара документи" за да се довери на Вашият сертификат? Или може би е по-добре да се довери на хората, които са разработили операционната му система (била тя Windows, Linux или MacOS)?

Иначе съм съгласен, че отнема време изхвърлянето на даден сертификат.

Благодаря!

.:radi.v

От: Людмил Димитров

До: Радослав Василев

Здравейте,

1. Нашият root сертификат се разпространява до клиента върху оптичен носител при издаването на End Entity сертификата. Това разпространение се нарича out-of-band и тук никакви (споменати от Вас) sniffing техники за измама не помагат. След това го има на официалния сайт на доставчика и за капак на всичко и на още едно място е разположен, а именно на сайта на регулаторния орган КРС. Манипулацията при тази трифакторна схема е теория;

2. Няма обикновени и необикновени граждани всички трябва да имат високо ниво на образованост, знания и имения при работа с електронно подписани документи;

3. Да разбира се, че трябва да се изчетат много документи преди да се използва удостоверението. Примера е прост ако не прочетеш инструкцията за управление на автомобил или ще счупиш двигателя, ако остане без масло или ще останеш на пътя, ако не сипеш гориво. Просто е, това че не познаваш законите не те прави невинен при тяхното нарушаване!

Успех

От: Радослав Василев

До: Людмил Димитров

Здравейте,

1. Да предположим, че изпращате сертификата си по алтернативен начин до потребителите в България. Какво остава за потребителите извън България? Споменавате 2 сайта, от където може да се изтегли сертификата, но забравяте за DNS poisoning. От компютърна гледна точка, бихте ли ми обяснили как е възможно да прескочиш от unknown state в known good state след като нямате с какво да сравните дали наистина сте в known good state (това е фундаментален въпрос, който касае всяка една написана програма, била тя web или нещо друго)?

2. Съгласен съм, че всеки трябва да има високо ниво на образованост. Каква според Вас е вероятността населението над 40-50 години в България да знае тънкостите на SSL и електронните подписи?

3. Съгласен съм, че трябва да се изчетат много документи, но е друг въпросът дали общото население ги чете. Вие например знаете ли какво се съдържа в EULA-та на Вашата операционна система?

Благодаря!

.:radi.v

Разговорът свършва дотук, тъй като ответната страна няма какво да каже.

За какво става въпрос, разни фирми предлагат електронни "подписи", като са си оставили ръцете. Разбира се те като частни лица гледат да изкарват максимална печалба срещу минимални разходи, спазвайки законите на България но не и интернет стандартите. В следствие на което издават сертификати, които са ги самоподписали. За потребителите на електронен подпис това не е сериозен проблем, толкова доколкото с електронния си подпис получават на CD и базовия сертификат на удостоверителя и се предполага, че без проблеми ще могат да комуникират с множеството потребители на услугата, в частност държавната администрация, за която се предполага че има базовите сертификати на всички удостоверители регистрирани в България съгласно Закона за електронния подпис. Разбира се потребителите на различните удостоверители ще срещат проблеми с комуникациите помежду си, защото удостоверителите в България не са изградили нещо като web of trust помежду си и този, който има инсталиран базовия сертификат на удостоверителя A, по никакъв начин не може да провери сертификат издаден от удостоверителя Б, докато не си инсталира и неговия базов сертификат. Толкова доколкото закона май е правен с цел гражданите да комуникират с държавата, а не помежду си, това трябва да бъде проблем, който лесно се игнорира. Това е така, до момента в който не тръгнат да се ползват web услугите, които предлага държавната администрация. Представете си, че сте клиент на B-Trust, инсталирали сте си техния базов сертификат и искате да подадете дневници по ДДС. Отивате на страницата и се сблъскавате със следното съобщение:

Тъй като единственият начин да получите по достоверен начин базовия сертификат на StampIt е да отидете при тях и да го вземете да речем на CD, едва ли ще бъдете много доволен. Ситуацията може да бъде доста по-зле обаче. В България има доста държавни учреждения, които могат да предлагат web базирани услуги. Представете си, че удостоверителите в България станат толкова много, че всяка едно учреждение ползва различен удостоверител, а на вас ви се налага да ползвате поне половината от тези web услуги. Тогава трябва да обиколите всеки удостоверител и да му вземете базовия сертификат. Много досадно нали? Още по-неприятно ще стане, ако всеки е в различен град. Може би едно приемливо решение в рамките на този затворен модел е КРС да има базов сертификат, с който да подписва сертификатите на удостоверителите и за крайния потребител да остане задължението да инсталира базовиа сертификат на КРС, който ще получава на CD, когато получава и електронния подпис.

Разбира се това решава част от проблема. Остава проблемът за хората, които нямат електронен подпис. Това, че те не могат да изпращат цифрово подписани документи, не означава че не трябва да могат да валидират документи подписани от някой друг. За да могат да валидират това, трябва да имат базовите сертификати на N удостоверителя разположени в M града и работата пак се намазва. Вариантът всичко да минава през КРС оправя до някъде нещата, но не съвсем. Има доста хора в чужбина, които физически няма как да получат въпросните сертификати, за да валидират цифрово подписана коренспонденция към тях. Разбира се за това нещо има тривиално решение, което обаче изисква желание и пари, все неща които липсват на удостоверителите в България. Масово използваните операционни системи (Linux,BSD,MacOS,Windows и т.н) стандартно вървят с някакъв интернет browser, в който има инсталирани базовите сертификати на наложилите се в този бизнес фирми. Ако доставчиците на електронен подпис в България имат сертифицирани базови сертификати от тези фирми (пряко или косвено), тогава няма да се налага да се инсталира допълнително каквото и да е било и всички потребители ще могат да валидират документи, които са цифрово подписани с български електронен подпис.

Както става ясно от разговора, който Ради бе така любезен да ми предостави, StampIt се мислят за най-умните и за техните представи са в центъра на вселенета и не трябва да се съобразяват с наложили се интернет практики и стандарти. Нищо чудно, че тяхната страница е под всякаква критика:

Разбира се това не са им всичките прегрешения. От тази страница и коментарите под нея става ясно, че за целите на работата им StampIt изисква информация, която не са задължени да изискват по закон, но за сметка на това я правят публично достъпна. Явно са и над законите и нищо чудно че в горната коренспондеция г-н Людмил Димитров класифицира неисталирането на базов сертификат от обикновения потребител като непознаване на законите. Остава да каже и на кои закони.

8 коментара:

Няколко факти от ЗЕДЕП:

Чл. 33. (1) Универсален електронен подпис е усъвършенстваният електронен подпис, удостоверението относно който е издадено от доставчика на удостоверителни услуги, регистриран съгласно чл. 34.

(2) Универсални са и:

1. (изм. - ДВ, бр. 112 от 2001 г., в сила от 5.02.2002 г.) електронният подпис на Комисията за регулиране на съобщенията, с който тя подписва актовете, издавани въз основа на правомощията й по закон;

2. електронните подписи по чл. 22, т. 8 на регистрираните доставчици на удостоверителни услуги.

Чл. 34. (1) (Изм. - ДВ, бр. 112 от 2001 г., в сила от 5.02.2002 г.)Комисията за регулиране на съобщенията регистрира доставчици на удостоверителни услуги и води регистър на удостоверенията за усъвършенствания им електронен подпис по чл. 22, т. 8.

(2) (Изм. - ДВ, бр. 112 от 2001 г., в сила от 5.02.2002 г.)Комисията за регулиране на съобщенията публикува в регистъра по ал. 1 удостоверението за универсалния си електронен подпис по чл. 33, ал. 2, т. 1.

Чл. 22. Доставчикът на удостоверителни услуги е длъжен:

1. да издава удостоверение по искане на всяко лице, като предварително го информира дали е регистриран по реда на глава четвърта и за участието си в организации за доброволна акредитация;

2. да информира лицата, желаещи да им бъде издадено удостоверение, за условията за издаване и използване на удостоверението, включително за ограниченията на неговото действие, както и за процедурите за подаване на жалби и за решаване на спорове;

3. когато издава удостоверения, да проверява чрез допустимите средства самоличността, съответно идентичността, на автора и на титуляра на усъвършенствания електронен подпис и ако е необходимо - други данни за тези лица, включени в удостоверението;

4. да публикува издаденото удостоверение, така че трети лица да имат достъп до него съгласно указанията на титуляра;

5. да не съхранява или копира данни за създаване на частни ключове;

6. да предприема незабавни действия във връзка със спирането, възобновяването и прекратяването на действието на удостоверението при установяване на съответните основания за това;

7. незабавно да уведомява автора и титуляра за обстоятелства относно валидността или надеждността на издаденото удостоверение;

8. да притежава усъвършенстван електронен подпис, който да бъде използван само във връзка с дейността му на доставчик на удостоверителни услуги.

И сега голямата "изненада": КРС използва същите принципи като ИО (само където нямам идея някой пряко да ползва услугите на КРС)

Г-н Каменов в настоящия постинг мисля, че съм посочил няколко проблема, начини за тяхното разрешаване и високомерието на работещи в ИО, проличало си в коренспондецията с трето лице. От моя гледна точка постингът е конструктивен и не бих квалифицирал като плюене.

Бих ви помолил да бъдете по-конкретен относно "публични неверни изявления". За ваша информация мога да ви кажа, че съм чел ЗЕДЕП и там никъде не виждам текст, който да води до факта, че всяко лице желаещо да ползва електронен подпис трябва да име исталирани удостоверителните на ВСИЧКИ доставчици на съответните услуги. Нещо повече, лицата които получават електронно подписана коренспонденция, дори и да нямат електронен подпис пак трябва да инсталират сертификатите на ВСИЧКИ доставчици на удостоверителни услуги. Изглежда глупаво нали, още повече, че това не го изисква закона, а неговата имплементация от разните доставчици. Нещо повече в момента единственият начин човек да се сдобие със тези сертификати е като отиде физически при ВСЕКИ един доставчик на удостоверителни услуги. Този негативен ефект може да се ограничи или спести, но някой го мързи или не му се дават пари.

Толкова за електронния подпис. Нека сега дискутирам това, което коментира Радослав Василев, защото Вие или не сте грамотен технически или правно или и двете. Предмет на на ЗЕДЕП е:

Чл. 1. (1) Този закон урежда електронния документ, електронния подпис и условията и реда за предоставяне на удостоверителни услуги.

След това се казва, че

Чл. 3. (1) Електронен документ е електронно изявление, записано върху магнитен, оптичен или друг носител, който дава възможност да бъде възпроизвеждано.

и

Чл. 2. (1) Електронно изявление е словесно изявление, представено в цифрова форма чрез общоприет стандарт за преобразуване, разчитане и визуално представяне на информацията.

След като оправихме дефинициите бихте ли ми обяснили, защо посещаването на страница за изпращане на SMS се счита за електронно изявление и изобщо е предмет на този договор. Нещо повече, в рамките на тази комуникация аз оставам анонимен за съответния сайт и незаявявам нищо. От своя страна и отсрещната страна (т.е. въпросната страница) незаявава нищо и съответно не разписва нищо със електронния си подпис, ако има такъв. Но в цялата тази комуникация се намесва някакъв доставчик на удостовертелни услуги, който претендира, че за България той е всичко, а другите не струват нищо. Това разбира се е смешно, защото аз може изобщо да не се намирам на територията на България и ЗЕДЕП изобщо да не е в сила за мен или греша?

За да бъда по-ясен ще кажа, че криптираните комуникации не са предмет на този закон по няколко причини:

1. при тях от изчислителна гледна точка се ползва симетричен ключ, т.е. както и да се гледа съдържанието не е подписано от нещо, което да наподобява дефиницията на електорен подпис.

2. Както може би ви е известно целият интернет се администрира от американски фирми съответно американското законодателство. От такава гледна точка нито един IP или DNS адрес не е собственост на българска фирма и не виждам защо за начина, по който функционира трябва да се прилага българскот озаконодатлество.

3. Не на последно място място международното законодателство е над националното.

Та въпросът, който Радослав Василев повдига, е съвсем основателен - На какво основание StampIt издава самоподписани SSL сертификати, които не са предмет на ЗЕДЕП.

А колкото до последния ви коментар, за ваше успокоение аз с MS взимане даване нямам, така че не се притеснявайте.

Като ми осмислите отговора се надявам да ми посочите къде греша в моите разсъждения и кое точно е невярно. Благодаря предварително.

Г-н Василев,

Аз нямам намерение да ставам адвокат на никой от доставчиците на такива услуги. Определям този публикация като плюене от това, че забележете първият въпрос от мейла. "На какво основание..." и последвалите писма. Той е зададен абсолютно провокативно и цели единствено заяждане. Ако изобщо ще се задава такъв въпрос, то би трябвало да се зададе единствено към КРС.Тя е идинствения орган, който утвърждава правилата за издаване на ел. подписи. на всеки един доставчик.

И още. Публикували сте услуга на данъчната администрация, която изисква да има инсталирани root сертификати на даден удостоверител. Това според мен е проблем на собственика на услугата, а не на доставчиците. Всяка една организация, която пуска услуга базирана и изискваща Универсален електронен подпис трябва да си определи правила за ползване и да предоставя всичко необходимо за ползване, Т.е в случая щом данъчните позлват подписани от доставчик компоненти, следва да предостави по сигурен начин root сертификата.

Аз смятам, че единственото решение на всички тези проблеми могат да се решат на национално ниво. Т.е да има една държавна организация, която да стои на най-високо ниво в ерархията на доверие и тя да подписва сертификатите на всички доставчици. Това може да е наистина КРС. Друг е въпроса, че най-верояно там няма достатъчно грамотни хора да го направят. След като не го правят, доставчиците са принудени на самоподписват своите root сертификати. Още повече, че вкарването на тези root в браузер като ИЕ даречем е проблем на МС. Щом като имаш договор за доставка на операционни системи за държавната администрация, трябва да изпълниш някои неща. А те са:

1. кирилизиране на операционната система

2. вкарване на роот сертификатите на всички регистрирани от КРС доставчици на удостоверителни услуги.

"За ваша информация мога да ви кажа, че съм чел ЗЕДЕП и там никъде не виждам текст, който да води до факта, че всяко лице желаещо да ползва електронен подпис трябва да име исталирани удостоверителните на ВСИЧКИ доставчици на съответните услуги."

Няма и да видите. Самия закон не урежда как да се използва ел. подпис.

цитирам:" Този закон урежда електронния документ, електронния подпис и условията и реда за предоставяне на удостоверителни услуги."

И пак казвам не се атакува с въпроси организацията, която е отговорна за това.

Г-н Каменов,

По отношение на "плюенето" не мога да се съглася с вас поради две причини:

1. Както може би вече стана ясно, разменената кореспонденция е на трето лице (различно от мен) с ИО и поради тази причина, ако реша да слагам части от нея поради филтриране на заядливи коментари, мога да бъда обвинен в манипулиране на получилата се дискусия. От друга страна тона на тази дискусия по никакъв начин не трябва да се прехвърля като тон на постинга в блога, както и обратното.

2. Както вече ви казах в предишния си отговор и вие не сте протестирали за това, SSL сертификатите не са предмет на ЗЕДЕП и съответно нямат отношение към КРС и въпросът съответно е отправен коректно към ИО.

Колкото до самоподписаните сертификати, толкова до колкото законът не задължава сертификатите да бъдат самоподписани (или поне аз не съм видял такова изискване, ако не съм прав моля да ме извините) решението на отделните доставчици не може да не бъде критикувано. Най-малкото те са могли да:

1. направят усилия да включат техния базов сертификат в популярните браузъри (предполам, че струва доста пари)

2. техният базов сертификат да бъде разписан от доставчик, чийто сертификат се проверява лесно при използване на популярните браузъри (това си мисля, че струва доста по-малко)

Явно тези действия или не са в интерес на съответните доставчици или не са по джоба им или и двете, но така или иначе събират доста пари и е редно да вземат мерки. Определено коментара на ИО, който спокойно може да се интерпретира като "на нас не ни пука, защото сме изпълнили закона" не им прави чест.

Разбира се ИО могат да изхождат от позицията на силата, защото поради факта, че са държавна фирма, набързо натрупаха голям пазарен дял от издадени електронни подписи на администрацията. Отделен е въпросът, че те не се ползват. Знам за сравнително малки администрации, които имат към 20-тина издадени подписа, откоито да се ползва най-много един. За големите министрества не ми се мисли.

За примера с данъчната администрация не мога да се съглася отново, защото става въпрос пак за SSL връзка. Представете си, че правите сайт за електронна търговия, който се удостоверява със сертификат издаден от ИО. В един хубав момент става ясно, че вашите клиенти не могат да ползват сигурно вашият сайт, защото не могат да валидират сертификата за сайта ви, заради причините коментирани от Радослав Василев. Ако се следва вашата логика, то вие сте отговорен да разпространявате базовия сертификат на ИО. Както може да се предположи единствения сигурен начин да направите това е face-to-face и вашият сайт няма да се радва да голямо популярност.

В момента се получава нещо такова със страницата на МТел. Ако искате да ползвате страницата им за пращане на SMS-и, да си проверявате сметките или някоя от другите електронни услуги, в момента нямате възможност да го правите сигурно. Понеже Мтел са големи и те могат да си позволят да бъдат високомерни и да се правят, че не забелязвят проблема. Бих могъл да приложа и тяхна коренспонденция във връзка с казаното.

От цялата дискусия разбирам, че раздразнението идва от факта, че критикувам само ОИ, а не да речем Банксервиз или КРС, но истината, е че за последните двама нямам много впечатления. На КРС съм писал, но както може да се очаква, не съм получил отговор. От друга за ИО имам доста преки впечетления и са ми влезнали в черния списък по доста параграфи: некадърно програмиране (може някой път да сложа сорсове на техни програми), некадърно направени web страници (например главната страница на stampit), самоподписани SSL сертификати, за които се намират и глупаци (освен администрацията), които да ги купуват и т.н. Понеже съм имал и взимане даване с техни големи шефове покрай разни проекти, в които съм участвал, съм се сблъскал с много голяма наглост в тяхно лице.

"Понеже съм имал и взимане даване с техни големи шефове покрай разни проекти, в които съм участвал, съм се сблъскал с много голяма наглост в тяхно лице."

Тъкмо щях да повярвам, че всичко е написано безпристрастно и това последното изричение хвърля светлина в тунела. Дано само всичкото плюене не е заради неуспешни преговори и неспечелени проекти с въпросните шефове с въпросната фирма. Ако е така, нямам думи...

По принцип гледам да пиша доколкото мога обективно, но не и безпристраство. Все пак в този блог изразявам личното си мнение.

Колкото до светлината в тунела мога да Ви успокя, че не това е бил случаят. По един проект организация, за която съм работил, беше наела ИО да свърши едни работи. Тъй като парите идваха от трето място стана малко като лафа, че "какво му трябва на потребителя, ще му обясни отдел маркетинг". Едва ли не се оказа, че ние като възложител нямахме думата, но както и да е, това няма отношение към написаното в този постинг, а като гледам Вие май нямате други коментари по същество.

Стоил said...

"Понеже съм имал и взимане даване с техни големи шефове покрай разни проекти, в които съм участвал, съм се сблъскал с много голяма наглост в тяхно лице."

Тъкмо щях да повярвам, че всичко е написано безпристрастно и това последното изричение хвърля светлина в тунела. Дано само всичкото плюене не е заради неуспешни преговори и неспечелени проекти с въпросните шефове с въпросната фирма. Ако е така, нямам думи...

@Стоил: Атакуваш автора на блога, а не идеята... и двамата знаем какво значи това. По същество: потресен съм от бизнес практиките в IT бранша в България и от такава гледна точка подходих към високомерието на ИО. Всички знаем, че една птичка пролет не прави и наистина се надявам някой високопоставен човек в България да си изпати за да се осъзнаят българските IT фирми, че имат още много да се учат преди да се бутат сред големите. Ако наистина желаеш да разбереш за какво говоря: в блога си съм написал как да ме намерят.

Дискусията е от 2006та, но аз все пак да попитам за моя сигурност: доколкото успявам да се ориентирам, root сертификатите за РБ са стандартизирани само на StampIT, тоест всички регитстрирани доставчици и търговци, работещи с ЕП ползват вече само базови сертификати на StampIT? И всеки от петте доставчика предоставя тези сертификати за саморъчна инсталация от CD или от страницата си. Съответно всички ЕП издадени от който и да е от петте доставчика са синхронизирани да работят с базовите сертификати на StampIT. Правилно ли е?

Публикуване на коментар